Cyberdreigingen industriële sector bereiken record in tweede kwartaal van 2023

Kaspersky laat in een rapport weten dat het tweede kwartaal van 2023 het hoogste aantal cyberbedreigingen wereldwijd kende sinds 2019. Een van de bevindingen benadrukt een trend die laat zien dat landen met een hoog inkomen meer cyberdreigingen detecteren.

In de eerste helft van 2023 blokkeerden Kaspersky’s beveiligingsoplossingen 11.727 verschillende malwarefamilies in industriële systemen. Van alle categorieën vertoonde slechts één categorie groei in de eerste helft van 2023: geweigerde internetbronnen (11,3%). Dit is het tweede opeenvolgende halfjaar van toegenomen cyberdreigingen in deze categorie. Tot 2022 waren geweigerde internetbronnen de belangrijkste dreigingscategorie, tot ze werden ingehaald door kwaadaardige scripts en phishingpagina’s. Deze elementen blijven de meest voorkomende dreigingen (12,7%), hoewel hun percentages steeds meer naar elkaar toegroeien.

Onverwachte verschuivingen

In de eerste helft van 2023 deden zich in traditioneel veiligere regio’s onverwachte verschuivingen voor. Australië en Nieuw-Zeeland, de Verenigde Staten en Canada, West-Europa en Noord-Europa, die doorgaans worden gekenmerkt door lagere dreigingsniveaus, zagen in deze periode het aantal aangevallen ICS-computers toenemen.

Spyware

Ondanks deze stijgingen is het cruciaal om te benadrukken dat deze regio’s nog steeds relatief lage dreigingspercentages hebben in vergelijking met andere regio’s. De toename in dreigingen kan voornamelijk worden toegeschreven aan het blokkeren van internetbronnen en schadelijke scripts die niet op de lijst staan en die vaak via internet en e-mail worden afgeleverd. Daarnaast liet de detectie van spyware in deze gebieden een aanzienlijke groei zien.

Percentages cyberdreigingen

Wat de wereldwijde cijfers betreft, varieerden de dreigingspercentages aanzienlijk per regio. Daarbij liet Afrika met 40,3 procent de hoogste percentages zien, terwijl Noord-Europa met 14,7 procent de laagste rapporteerde. Met name Ethiopië had met 53,3 procent te maken met het hoogste dreigingspercentage, terwijl Luxemburg met 7,4 procent het laagste percentage rapporteerde.

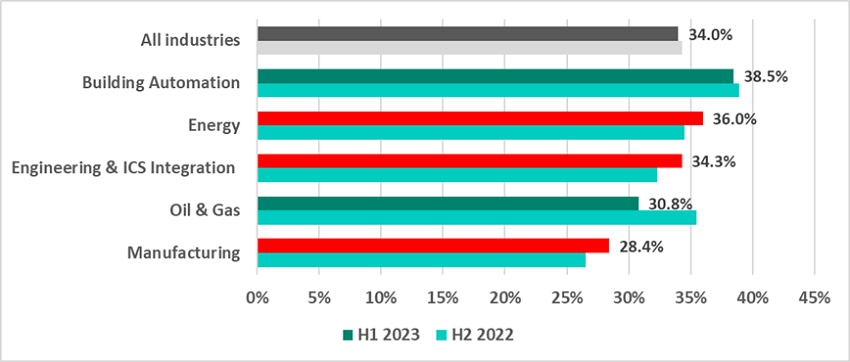

Gebouwautomatisering

De gebouwautomatisering bleef met 38,5 procent van de aangevallen computers de sector met de meeste cyberdreigingen. De energie-, olie- en gasindustrie kenden echter tegengestelde trends sinds 2021. Energie zag een stijging van 36 procent in dreigingen, terwijl de olie- en gassector een daling liet zien, goed voor 30,8 procent.

ICS-integratie, fabricage en energie

Daarnaast lieten de sectoren engineering, ICS-integratie, fabricage en energie een algehele stijging zien in het percentage ICS-computers waarop kwaadaardige objecten werden geblokkeerd in de eerste helft van 2023. “Voor industriële ondernemingen draait cybersecurity nu om het veiligstellen van investeringen en het waarborgen van de continuïteit van belangrijke bedrijfsmiddelen. De bevindingen van onze analyse van aanvallen op de industriële sector onthullen cruciale inzichten in het zich ontwikkelende dreigingslandschap in verschillende sectoren. Door deze risico’s te begrijpen, kunnen organisaties weloverwogen beslissingen nemen, verstandig middelen toewijzen en hun verdediging efficiënt versterken. Zo beschermen ze niet alleen hun bedrijfsresultaten, maar dragen ze ook bij aan een veiliger digitaal ecosysteem voor iedereen,” aldus Evgeny Goncharov, hoofd van Kaspersky ICS CERT.

Ook interessant: Dreiging cybercriminaliteit onder mkb’ers flink toegenomen

Afbeelding van Pete Linforth via Pixabay

Dreiging cybercriminaliteit onder mkb’ers flink toegenomen

Steeds meer bedrijven in Nederland hebben wel eens te maken gehad met cybercriminaliteit, zo blijkt uit onderzoek van Abn Amro onder 233 zakelijke klanten die eind- of medeverantwoordelijk zijn voor de cyberveiligheid van hun bedrijf. In 2023 geldt dit voor meer dan driekwart van de bedrijven, terwijl dit begin vorig jaar nog bij ‘slechts’ 45 procent het geval was.

De toename onder mkb’ers gaat opvallend snel: inmiddels is 80 procent van hen wel eens het doelwit geweest van cybercriminelen. Hiermee zijn aanvallen in het mkb-segment voor het eerst dieper doorgedrongen dan in het grootbedrijf, waarvan 75 procent te maken heeft gehad met cybercriminaliteit. Het grootbedrijf werd vorig jaar nog significant meer aangevallen dan het mkb. Nu lijken criminelen hun aandacht volgens Abn Amro te verleggen naar kleinere kwetsbare bedrijven.

Verschuiving richting MKB

Hoewel de cyberdreiging onder mkb’ers flink is toegenomen, blijft de risicoperceptie van deze groep achter bij de daadwerkelijke dreiging. Zo ziet slechts 29 procent van de mkb’ers cybercriminaliteit als een groot risico, hetzelfde niveau als vorig jaar. Onder grootbedrijven laat de hoge risicoperceptie wel een duidelijke stijging zien: van 41 naar 64 procent van de bedrijven.

Cybercrimineel is snel en creatief

Terwijl veel bedrijven in rap tempo hun IT-landschap uitbreiden, voegen criminelen daarnaast ook steeds meer innovatieve technologieën toe aan hun werkwijze. Zo helpt kunstmatige intelligentie hun met het razendsnel kraken van wachtwoorden, het vormgeven van overtuigende ‘phishing’-campagnes, en de creatie van kwaadaardige programma’s die zichzelf automatisch verbeteren. De aanvallen doen zich dan ook in allerlei gedaantes voor.

Phishing en malware

‘Phishing’ is het vaakst voorkomend: bijna twee derde (66 procent) van de bedrijven heeft hier wel eens mee te maken gehad. Via e-mails, sms- of WhatsApp-berichten en telefoontjes worden mensen verleid om een actie uit te voeren die later schadelijk blijkt. Ook met malware heeft een flink deel van de bedrijven ervaring (38 procent). De verspreiding van deze kwaadaardige programma’s gaat gemakkelijk in een tijdperk waarin de toegang tot software en softwarecomponenten met een paar muisklikken tot stand komt. Doordat de ontwikkelingen zo snel gaan, dreigen bedrijven achter te lopen op de hackersgemeenschap.

Leveranciers

Kwaadwillenden richten zich steeds vaker op IT-leveranciers, zoals cloudbedrijven, IT-dienstverleners en softwareontwikkelaars. Verstoringen in het IT-landschap van een bedrijf kunnen zowel de eigen operatie als die van ketenpartners raken. Ook vormen kwetsbaarheden in IT-systemen een potentiële ingang naar een grotere groep slachtoffers.

Ketenbrede aanpak nodig

“Om de toenemende bedreiging van phishing, malware en ransomware in te dammen, is een ketenbrede aanpak vereist. Die urgentie wordt echter nog onvoldoende gevoeld. Met name kleine bedrijven wapenen zich te weinig tegen deze vorm van criminaliteit”, zegt Julia Krauwer, Sector Banker Technologie, Media en Telecom van Abn Amro.

Europese regelgeving

“De kritische blik op ketenpartners zal nog extra worden versterkt door nieuwe Europese regelgeving op het gebied van cybersecurity. NIS2, de opvolger van de eerdere Network and Information Systems-richtlijn (NIS), spoort namelijk bedrijven aan om afspraken rond cyberveiligheid contractueel vast te leggen met hun directe leveranciers en partners. Zij moeten daarom aandacht besteden aan hun eigen cybersecuritybeleid om kritische vragen van partners goed te kunnen beantwoorden. Bedrijven die hun cyberveiligheid niet goed op orde hebben – en dit zijn dus met name kleine bedrijven – dreigen zichzelf anders buitenspel te zetten.”

Lees ook: Cyberaanvallen tegen industriële bedrijven nemen toe

Cyberaanvallen tegen industriële bedrijven nemen toe

Het blokkeren van kwaadaardige objecten gebeurde in de eerste helft van 2022 op elke derde OT-computer. Dat blijkt uit het ICS-dreigingslandschap rapport van Kaspersky ICS CERT. Meestal voerden cybercriminelen aanvallen tegen industriële bedrijven uit met kwaadaardige scripts en phishingpagina’s (JS en HTML). De infrastructuur voor gebouwautomatisering bleek het meest “onrustig”. Bijna de helft van de computers (42%) kreeg te maken met cyberdreigingen. Deze systemen zijn niet volledig gescheiden van de netwerken van de organisaties die zich in het gebouw bevinden. Daardoor kunnen ze een aantrekkelijk doelwit zijn voor aanvallers.

Het blokkeren van kwaadaardige objecten gebeurde in de eerste helft van 2022 in bijna 32% van de OT-computers die Kaspersky beschermt met zijn oplossingen. Deze computers bevinden zich in infrastructuren van industrieën als olie en gas, energie, automotive en gebouwautomatisering. Maar ook in andere omgevingen met OT-functies. Denk bijvoorbeeld aan werkstations van ingenieurs en operators. Of aan servers voor toezichthoudende controle en gegevensverwerving (SCADA) en Human Machine Interface (HMI).

Kwaadaardige scripts en phishingpagina’s

In de afgelopen zes maanden probeerden daders industriële computers het vaakst aan te vallen met kwaadaardige scripts en phishingpagina’s. Deze objecten werden geblokkeerd op bijna 13% van het totale aantal beschermde computers. Deze categorie van bedreigingen vertoonde ook de meest dynamische groei in vergelijking met de vorige helft van dit jaar. Het gaat om een stijging van 3,5 procentpunten.

Cyberaanvallen

Kwaadaardige scripts en phishingpagina’s zijn een van de meest voorkomende manieren om spyware te verspreiden. In de eerste helft van 2022 werd dit gedetecteerd op bijna 9% van de OT-computers. Daarbij was er een stijging van 0,5 procentpunten tussen H2 2021 en H1 2022. De andere manier waarop cybercriminelen spyware verspreiden, is via phishing-e-mails met een kwaadaardig document als bijlage. Kaspersky meldt een bijna dubbele stijging. Tot bijna 6%, in het percentage OT-computers waar kwaadaardige documenten werden geblokkeerd.

Gebouwautomatisering

Bijna de helft van de computers (42%) in de gebouwautomatisering infrastructuur ( Building Management Systems), kreeg te maken met cyberdreigingen. Deze computers zijn doorgaans eigendom van dienstverlenende bedrijven. Zij beheren de geautomatiseerde systemen in bedrijfs- of winkelcentra, gemeenten en andere soorten openbare infrastructuur. Industriële faciliteiten en kritieke infrastructuurobjecten zijn vaak eigenaar van de gebouwbeheersystemen ter plaatse.

Onrustig type

In de eerste helft van 2022 werden gebouwbeheersystemen het meest “onrustige” type OT-infrastructuur in termen van aanvalsactiviteit. Het had een leidende positie wat betreft het percentage getroffen apparaten van verschillende bedreigingsbronnen. Denk daarbij aan internetbronnen (23%), schadelijke e-mailbijlagen en phishing-links (14%), schadelijke documenten (11%), trojans, backdoors en keyloggers (13%) en andere.

Gebouwautomatisering en interne netwerken

Ingenieurs en exploitanten van gebouwautomatisering maken actiever gebruik van internetbronnen en e-mail dan in andere OT-infrastructuren. Bovendien is een gebouwbeheersysteem mogelijk niet goed gescheiden van andere interne netwerken die zich fysiek in het gebouw bevinden. Daardoor kan het een aantrekkelijk doelwit vormen voor geraffineerde dreigingsactoren.

Lage maturiteit van cyberbeveiliging

“Het is heel normaal dat dit soort omgevingen de impact van de activiteiten van aanvallers ondervindt. Dit vanwege hun hoge blootstelling en relatief lage maturiteit op het gebied van cyberbeveiliging. Aanvallers compromitteren systemen die mogelijk verbindingen hebben met interne netwerken van fabrieken, openbare ruimten of zelfs kritieke infrastructuurfaciliteiten. Wat slimme steden en openbare infrastructuren betreft, kunnen de systemen een hele wijk beheren. Ze hebben toegang tot lichtregeling, wegverkeersbeheer en -informatie, en andere soorten diensten voor burgers. Daardoor is het een echte “makkie” voor daders. Wat nog alarmerender is, is dat 14% van alle computers van gebouwbeheersystemen (BMS) is aangevallen met behulp van phishing-e-mails, wat twee keer zo veel is als het wereldwijde gemiddelde”, zegt Kirill Kruglov, senior onderzoeker bij Kaspersky ICS CERT.

Bron foto: Pixabay / TheDigitalArtist

Groeiende complexiteit en een toenemend aantal datalekken in de cloud

Ongeveer 45 procent van alle bedrijven heeft het afgelopen jaar te maken gehad met een datalek in de cloud of een mislukte audit. Dit blijkt uit het‘2022 Thales Cloud Security Report’. Het percentage ligt 5 procent hoger dan in 2021. Dat roept vragen op over de effectiviteit waarmee bedrijven hun gevoelige informatie tegen cybercriminelen beschermen.

Wereldwijd blijft er sprake van een toename van het gebruik van de cloud en multi-cloudomgevingen in het bijzonder. In 2021 maakten organisaties in alle delen van de wereld gebruik van gemiddeld 110 software-as-a-service (SaaS)-oplossingen. Dit wijst op een ongekend snelle stijging. In 2015 waren dat er nog maar acht. Ook het gebruik van meerdere IaaS-providers nam fors toe. 72 procent van alle bedrijven hanteert een dergelijke werkwijze. In 2021 gold dat nog slechts voor 57 procent van alle bedrijven. Het gebruik van meerdere IaaS-providers verdubbelde bijna in 2021. Een op de vijf respondenten zei met drie of meer partijen te werken.

Zorgen over complexiteit

Ondanks het toenemende gebruik van clouddiensten delen bedrijven dezelfde zorgen over de complexiteit daarvan. Een meerderheid van IT-professionals (51%) was het eens met de stelling dat het moeilijker is om grip te houden op de privacy en databescherming in cloudomgevingen. Daarnaast neemt de overstap naar de cloud in complexiteit toe. De groeiende complexiteit rond de cloud gaat gepaard met een grotere behoefte aan krachtige beveiligingsoplossingen. De overgrote meerderheid van de respondenten (66%) zei 21 tot 60% van al hun gevoelige data in de cloud op te slaan. Slechts een kwart zei in staat te zijn om alle data volledig te classificeren.

Datalekken

Cyberaanvallen blijven gevaren opleveren voor applicaties en data in de cloud. De respondenten wezen op een toename van het aantal aanvallen. 26 procent maakte melding van een toename van het aantal malware-aanvallen, 25 procent van het aantal ransomware-aanvallen en 19 procent van het aantal phishing- en whaling-aanvallen.

Gevoelige informatie beschermen

Wat de beveiliging van data in multi-cloudomgevingen betreft, zien IT-professionals encryptie als een essentieel beveiligingsmechanisme. De meerderheid zei momenteel gebruik te maken van encryptie (59%) en sleutelbeheer (52%). Dit om gevoelige data in de cloud veilig te houden. De respondenten werd ook gevraagd naar het aandeel van hun data in de cloud dat versleuteld was. Hierop zei slechts 11 procent van de respondenten dat het om 81 tot 100 procent ging. Bovendien lijkt het erop dat de wildgroei aan platforms voor sleutelbeheer problemen voor bedrijven kan opleveren. Slechts 10 procent van alle respondenten maakt gebruik van een of twee van deze platforms. 90 procent gebruikt er drie of meer. 17 procent zegt maar liefst acht of meer platforms voor sleutelbeheer te gebruiken.

Encryptie

Bedrijven zouden voor het beschermen van hun data in de cloud prioriteit aan encryptie moeten toekennen. 40 procent van de respondenten zei in staat te zijn geweest om het proces voor de bekendmaking van datalekken te vermijden. Dit was mogelijk omdat de gestolen of gelekte gegevens versleuteld waren of op basis van tokenization waren bewerkt. Daaruit blijkt dat encryptieplatforms bedrijven tastbare waarde te bieden hebben.

Zero trust

Een andere bemoedigende ontwikkeling is dat bedrijven zero trust omarmen en daarin investeren. Bijna een derde van de respondenten (29%) had al een zero trust-strategie geïmplementeerd, een kwart (27%) zei bezig te zijn met het evalueren en plannen daarvan, en 23 procent zei een dergelijke strategie te overwegen. Dit is een positieve ontwikkeling, maar er is nog ruimte voor verbetering.

Toegang tot gegevens

Sebastien Cano, senior vice president Cloud Protection & Licensing Activities bij Thales: “De complexiteit van het beheer van multicloudomgevingen kan niet worden onderschat. De uitdaging is niet alleen waar de gevoelige gegevens zich geografisch bevinden, maar zelfs wie toegang heeft tot gevoelige gegevens binnen de organisatie. Er zijn verschillende oplossingen, zoals encryptie en sleutelbeheer. Last but not least: het blijven omarmen van een Zero Trust-strategie zal essentieel zijn bij het beveiligen van deze complexe omgevingen, waardoor organisaties hun data kunnen ondersteunen en toekomstige uitdagingen het hoofd kunnen bieden.”

De 2022 Thales Cloud Security Study is gebaseerd op gegevens uit een onderzoek onder bijna 2.800 beveiligingsprofessionals en leidinggevenden.

Beeld: Pete Linforth via Pixabay